Vergangene Woche war es wieder soweit – die KubeCon + CloudNativeCon Europe in London stand an! Wie bereits in den vergangenen Jahren war NETWAYS Managed Services wieder mit einigen KollegInnen vor Ort – nicht zuletzt, da unsere Mitgliedschaft in der CNCF offiziell verkündet wurde. Alles weitere erfährst du hier in unserem KubeCon London Review.

Die offiziellen Zahlen ließen bereits im Vorfeld eine nochmal größere Edition der Flaggschiff-Konferenz der CNCF erwarten, und so stellte es sich dann vor Ort auch dar: Im riesigen ExCel London fanden sich ca. 12.500 Kubernetes-Enthusiasten ein, um sich zahlreiche Beiträge der 650 Speaker anzuhören und im Austausch miteinander zu fachsimpeln. Und dann gab es da noch die Stände der 215 Sponsoren, um sich über neue Produkte, Lösungen und Strömungen im Cloud Native Umfeld zu informieren.

Die wichtigsten Informationen und Neuigkeiten haben wir hier zusammen mit unseren Lieblingsbeiträgen in unserem KubeCon London Review zusammengefasst.

Tag 1 – NETWAYS in der CNCF und NeoNephos-Verkündung

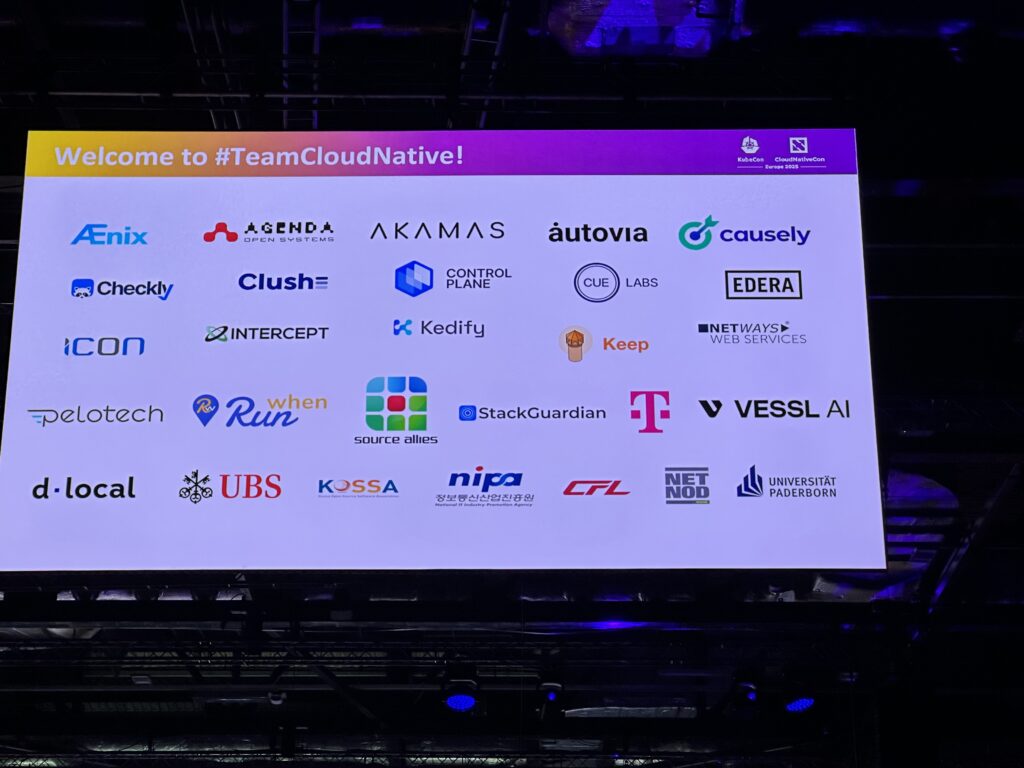

Nach Ankunft in London am Dienstag Nachmittag machten wir uns am Mittwoch Morgen auf den Weg zum ExCel London – die erste Runde an Keynotes stand an. Für uns besonders aufregend war natürlich die Begrüßung der neuen Mitglieder in der CNCF.

Gemeinsam mit Unternehmen wie UBS oder T-Systems sind wir nämlich vor ein paar Monaten der CNCF als Silver Member beigetreten – wir freuen uns auf die Arbeit in der CNCF!

Ebenfalls während der Keynotes wurde das europäische Kooperationsprojekt NeoNephos von SAPs Chief Architect for Cloud Native Strategy Vasu Chandrasekhara vorgestellt. Ziel des Projektes, das durch die IPCEI-CIS EU Initiative finanziert wird, ist das Schaffen einer sicheren, skalierbaren und transparenten Cloudplattform im Sinne der europäischen Datensouveränität.

NeoNephos bedeutet dabei soviel wie neue Wolke und soll eine Alternative abseits der US-amerikanischen Hyperscaler schaffen. Mehr Informationen zum Projekt finden sich unter neonephos.org.

Auch die Keynote Rust in the Linux Kernel: A New Era for Cloud Computing von Greg Kroah-Hartman, zuständig für die Stable Releases des Linux Kernels, war einsichtsreich und drehte sich vor Allem um die Garantien, die Rust im Gegensatz zu C geben kann und was das mittel- und langfristig für die Linux Kernel Entwicklung bedeutet.

Danach ging es in die ersten Talks – für uns stach hierbei vor Allem Day 2000 – Migration from kubeadm+Ansible to ClusterAPI+Talos: A Swiss Bank’s Journey heraus. Die Livemigration von 35 Clustern in einer airgapped Umgebung mit all ihren technischen Schwierigkeiten gab einen interessanten Einblick, was bei der Migration einer größeren Plattform schiefgehen und wie man dem entgegenwirken kann.

Auch das Projektupdate zu Open Telemetry (OTel), vorgetragen von Daniel Gomez Blanco, Severin Neumann, Alolita Sharma, Trask Stalnaker und Pablo Baeyens hatte wieder viel Neues zu bieten. Ganz allgemein war Open Telemetry auch auf dieser KubeCon wieder ein allgegenwärtiges Thema, inklusive Projektpavillion inmitten der Diamond Sponsoren – und durchgehend brechend voll!

Nach einem trubeligen ersten Konferenztag ließen wir den Abend bei Musik und Getränken ausklingen – es stand Karaoke auf dem Programm!

Tag 2: Geteilte GPUs am CERN und sichere Gateways mit Envoy

Am Folgetag der Konferenz stürzten wir uns wieder ins Getümmel, und auch der zweite Konferenztag hatte einige Highlights zu bieten. Diana Gaponcic stellte in ihrem Beitrag GPU Sharing at CERN: Cutting the Cake Without Losing a Slice vor, wie die Forschungseinrichtung die Nutzung ihrer GPUs für Simulationen und Machine Learning maximiert. Schlagwörter waren unter Anderem verschiedene Sharingansätze wie Time Sharing, MPS und MIG, sowie Dynamic Resource Allocation (DRA), ein neueres Feature in Kubernetes, das bereits am ersten Tag in einer Keynote von Google aufgegriffen worden war.

Für uns als Plattformbetreiber war außerdem der Talk Securing the Gateway: A Deep Dive Into Envoy Gateway’s Advanced Security Policy von Huabing Zhao interessant. Die Bewegung im Kubernetes Ökosystem geht immer mehr weg von der bekannten Ingress API hin zu dem neueren Standard Gateway API, sodass es definitiv an der Zeit ist, sich ausführlich über Themen wie Einführung, Umsetzung, Migration und Absicherung auseinanderzusetzen. Für den letzten Aspekt lieferte der Beitrag wertvolle Einblicke in Envoys Implementierung der Gateway API, seine CRDs und weiterführende Features.

Doch zurück zu Observability – hier schauten wir uns den Beitrag Pushing the Limits of Prometheus at Etsy von Chris Leavoy und Brian Boreham an, in dem sie vorstellten, wie eine einzige Prometheus Instanz (und 128 CPU-Cores bzw. 4TB RAM) bei Etsy 500 Millionen Metriken verarbeitet.

Neben Prometheus-spezifischen Informationen und Ansatzpunkten für Tuning und Skalierung gab es auch einige allgemeinere Punkte zu Skalierung, Betrieb und Troubleshooting komplexer Systeme.

Nach einem erneut erfolgreichen Tag entschieden wir uns abends aus der Fülle an stattfindenden Sponsor-Partys für den KubeClash, und was soll man sagen – die Entscheidung war goldrichtig. Mit Gin Tonics, Burger Bites und wahlweise Punkrock aus den Lautsprechern oder einer fantastischen Liveband ließ es sich sehr gut aushalten!

Tag 3: Container-Sicherheit von Runtimes bis Images

Unser letzter Tag auf der KubeCon war zugleich unser Rückreisetag, und so hieß es, aus den wenigen letzten Stunden das Beste zu machen! Auch am Freitag war das Angebot an Talks, Workshops und Panels noch sehr stark, sodass eine Auswahl durchaus schwer fiel, letztendlich entschieden wir uns aber erst einmal für den Beitrag Container Runtimes… on Lockdown: The Hidden Costs of Multi-tenant Workloads von Lewis Denham-Perry und Caleb Woodbine, in dem sie sich mit dem Status Quo in Sachen Container Runtimes, deren Funktionsweisen, Sicherheitsmaßnahmen und damit einhergehenden Performance-Unterschieden auseinandersetzten.

Im Anschluss ging es direkt in einen weiteren Talk rund um Containersicherheit, dieses Mal auf der Seite der Container Images: Enhancing Software Composition Analysis Resilience Against Container Image Obfuscation von Agathe Blaise und Jacopo Bufalino war ein sehr akademisch gehaltener Beitrag rund um die Analyse und Identifikation verschiedener Methoden zur Verschleierung von in Containerimages enthaltener Software.

Nach einer anschließenden Analyse verfügbarer Securityscanner wie bspw. Trivy (alle taten sich mit einigen der identifizierten Methoden sehr schwer), folgte eine abschließende Frage, die zum Nachdenken anregt: Wie findet man beim Erstellen von Containerimages eine gute Balance zwischen minimaler Größe und maximaler Sicherheit, was mit der Speicherung von Metadaten usw. im Image einhergeht?

Unser KubeCon London Review – zusammengefasst

Da wir unsere Reisen zur KubeCon immer auch als eine Teambuilding-Erfahrung sehen, müssen wir in unserem Fazit auf zwei Punkte eingehen: Die Möglichkeiten, Neues (kennen) zu lernen, und den Spaß drumherum. So oder so: diese KubeCon war ein voller Erfolg!

Ein übersichtlicher, gut organisierter Veranstaltungsort, zu viele interessante und gut vorgetragene Talks, um sie überhaupt alle anzuschauen (wir kämpfen uns jetzt im Nachhinein noch durch Youtube-Playlists), und von Minigolf und Pickleball auf der KubeCon zu den Sponsor-Partys mehr als genug Möglichkeiten, als Team Spaß zu haben – eine tolle Woche!

Ganz generell kommt man an Themen wie AI, LLMs und Open Telemetry nicht mehr vorbei, und wir werden die kommenden Wochen und Monate nutzen, um auch in diesen Bereichen weiter Fortschritte zu machen, die sich sehen lassen können – sei gespannt!

Wir hoffen, dass dir unser KubeCon London Review einen kurzen Einblick gegeben hat, was vergangene Woche in Sachen Cloud Native und Kubernetes passiert ist, eventuell schaust du dir ja sogar auch noch ein paar der verlinkten Beiträge an. Für uns heißt es jetzt: Back to business, und bis nächstes Jahr in Amsterdam, KubeCon!

0 Kommentare