Kubernetes begeistert uns durch seine Flexibilität und Skalierbarkeit und hat sich inzwischen zum Standard für moderne Container-Orchestrierung entwickelt. Es ermöglicht dir, Anwendungen effizient zu deployen, zu skalieren und hochverfügbar zu betreiben. Doch mit großer Leistungsfähigkeit geht auch große Verantwortung einher: Sicherheitslücken in Kubernetes können schwerwiegende Folgen haben – von Datenverlust und Systemausfällen bis hin zu Compliance-Verstößen. In diesem Beitrag unserer Artikelserie zeigen wir dir, welche zentralen Angriffspunkte in einem Kubernetes-Cluster existieren, warum sie so kritisch sind und wie du mit konkreten technischen Maßnahmen den Schutz deiner Infrastruktur nachhaltig verbessern kannst.

Warum Kubernetes Security wichtig ist

Kubernetes selbst ist robust, doch die Komplexität seiner Architektur eröffnet Angreifern diverse Angriffsmöglichkeiten. Container, Pods, Nodes, APIs – jede Komponente kann zum Einfallstor werden. Ein kleiner Sicherheitsfehler kann sich schnell auf das gesamte Cluster auswirken. Daher ist ein proaktiver Sicherheitsansatz unerlässlich.

Kubernetes-Security bezieht sich auf eine Reihe von Maßnahmen, die ergriffen werden, um Kubernetes und die darauf ausgeführten Anwendungen vor Angriffen, unbefugtem Zugriff und Datenmissbrauch zu schützen.

Als führende Container-Orchestrierungsplattform bietet Kubernetes viele Funktionen, die die Sicherheit der darauf ausgeführten Anwendungen verbessern können, darunter rollenbasierte Zugriffskontrolle (RBAC) und Pod-Sicherheitsrichtlinien. Dennoch ist es unerlässlich, zusätzliche Sicherheitsmaßnahmen zum Schutz der Plattform selbst zu ergreifen.

Typische Angriffspunkte in Kubernetes

1. Unsichere API-Zugriffe

Die Kubernetes-API bildet das Herzstück deines Clusters. Der sogenannte kube-apiserver ist die zentrale Steuereinheit des Clusters. Wer Zugriff darauf hat, kann nahezu alles steuern. Er nimmt alle Befehle entgegen, verteilt sie an die entsprechenden Komponenten und hält den gesamten Zustand des Systems aktuell. Unsichere Konfigurationen, ungeschützte Tokens oder fehlende Rollenbeschränkungen bieten Angreifern jedoch leichtes Spiel. Wenn der API-Server kompromittiert wird, sind nicht nur einzelne Datenbestände gefährdet, sondern potenziell der komplette Cluster.

2. Fehlende Rollen- und Berechtigungskonzepte

Ohne Role-Based Access Control (RBAC) können Nutzer oder Dienste auf Ressourcen zugreifen, die sie nicht benötigen oder einsehen sollten. Das Risiko von Datenmanipulation oder unberechtigtem Zugriff erhöht sich dadurch enorm. Erhält ein Angreifer Zugang zum Cluster, hat dieser auch Zugriff auf alles.

Zudem sollten Verwaltungsschnittstellen wie das Kubernetes-Dashboard, Rancher oder ArgoCD niemals öffentlich zugänglich sein. Sind diese unzureichend gesichert, bieten sie Angreifern direkten Zugang zu administrativen Funktionen.

3. Unsichere Container-Images

Container basieren auf Images. Veraltete oder nicht geprüfte Images können Malware oder bekannte Sicherheitslücken enthalten. Sobald ein Container gestartet wird, ist dein Cluster potenziell gefährdet. Auch wenn Container grundsätzlich in einer isolierten Umgebung laufen, können sie durch Schwachstellen in der Container-Runtime oder durch unsichere Basis-Images kompromittiert werden.

4. Netzwerk-Sicherheitslücken

Ein weiterer kritischer Punkt liegt in der Netzwerkarchitektur. Standardmäßig kommunizieren Pods oft frei miteinander. Ohne Netzwerk-Policies können Angreifer lateral innerhalb des Clusters agieren, sobald sie einen Zugangspunkt gefunden haben. Das heißt, sie bewegen sich von einem kompromittierten Container zu anderen Komponenten. Fehlende Isolation zwischen verschiedenen Umgebungen (wie Produktions-, Entwicklungs- und Management-Netzwerken) erhöht dieses Risiko erheblich.

5. Fehlende Updates und Patches

Kubernetes und seine Komponenten entwickeln sich schnell weiter. Die neuen Updates und Patches enthalten wichtige Elemente, die unter anderem Sicherheitslücken schließen. Ungepatchte Nodes, API-Server oder Plugins sind ein beliebtes Ziel für Angriffe.

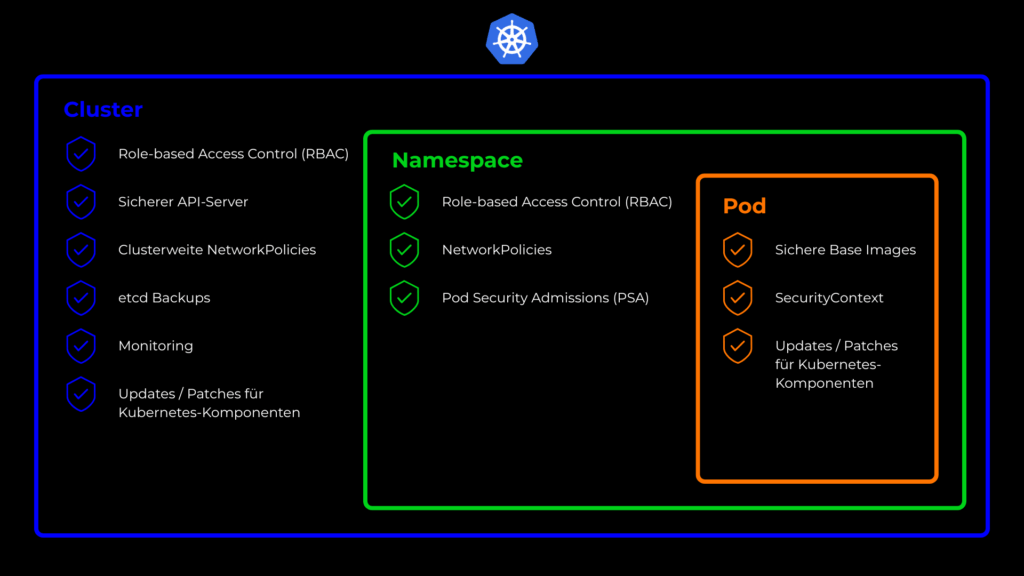

Schutzmaßnahmen für dein Kubernetes-Cluster

1. Absicherung der API

Sichere die Kubernetes-API ab, indem du den Zugriff auf autorisierte Benutzer beschränkst und sicherstellst, dass die Kommunikation mit der API verschlüsselt ist.

- Verwende TLS für alle API-Verbindungen.

- Setze starke Authentifizierungsmethoden ein (z. B. OIDC oder kurzlebige Zertifikate).

- Begrenze den Zugriff über Firewall-Regeln und IP-Whitelisting.

2. Rollenbasierte Zugriffskontrolle (RBAC)

Verwende RBAC, um Benutzern und Diensten nur Zugriff auf die Ressourcen zu gewähren, die sie für die Ausführung ihrer Aufgaben benötigen. Dies kann das Risiko eines unbefugten Zugriffs minimieren.

- Definiere präzise Rollen für Nutzer und Dienste.

- Erteile nur die minimal notwendigen Rechte (Least-Privilege-Prinzip).

- Überprüfe regelmäßig, ob Berechtigungen noch korrekt sind.

3. Sichere Container-Images

Scanne Container-Images auf Schwachstellen und stelle sicher, dass nur vertrauenswürdige Images im Cluster bereitgestellt werden. Verwende Tools, um die Integrität der Images sicherzustellen.

- Nutze vertrauenswürdige Quellen für Images.

- Scanne Images regelmäßig auf Schwachstellen (z. B. mit Tools wie Trivy oder Clair).

- Halte Images aktuell und entferne unnötige Pakete.

4. Netzwerk-Security implementieren

Konfiguriere NetworkPolicies, um den Datenverkehr innerhalb des Clusters und zwischen dem Cluster und externen Netzwerken zu kontrollieren. Verwende Firewalls, um nicht autorisierten Verkehr zu blockieren und den Netzwerkverkehr auf verdächtige Aktivitäten zu überwachen.

- Verwende NetworkPolicies, um die Kommunikation zwischen Pods zu steuern.

- Segmentiere das Cluster nach Sicherheitszonen (z. B. Frontend vs. Backend).

- Überwache den Netzwerkverkehr auf Anomalien.

5. Regelmäßige Updates und Monitoring

Achte auf aktuelle Updates, um den Cluster immer auf dem neuesten Stand zu halten. Nutze zudem Tools, die dich dabei unterstützen, Security-Vorfälle zu tracken, und baue ein Monitoring-System auf.

- Patche Kubernetes-Komponenten regelmäßig.

- Implementiere Monitoring und Logging, um Angriffe frühzeitig zu erkennen.

- Nutze Tools wie Falco, Prometheus oder Grafana, um Sicherheitsvorfälle zu überwachen.

6. Absicherung des etcd-Speichers

etcd ist der primäre Datenspeicher des Kubernetes-Clusters und seine Sicherung ist von entscheidender Bedeutung. Implementiere hier eine Verschlüsselung, Authentifizierung und Zugriffskontrolle, um etcd vor unberechtigtem Zugriff zu schützen.

- Verschlüssele alle Kommunikationswege

- Einführung eines Authentifizierungsverfahrens.

- Zugriff auf vertrauenswürdige Quellen beschränken.

7. Schulung von Benutzern und Administratoren

Informiere Benutzer und Administratoren über Best Practices und Richtlinien für die Kubernetes-Sicherheit, um das Risiko menschlicher Fehler oder von Sicherheitsvorfällen, die durch Nachlässigkeit oder mangelndes Bewusstsein verursacht werden, zu minimieren.

- Setze klare Richtlinien im Umgang mit Kubernetes und Kubernetes-Sicherheit.

- Sorge dafür, dass die Relevanz von Sicherheitsmaßnahmen bei den Benutzern Anklang findet.

- Lege regelmäßige Schulungstermine fest.

Fazit: Es braucht ein ganzheitliches Sicherheitskonzept!

Kubernetes-Security ist kein einmaliger Prozess, sondern ein kontinuierlicher Sicherheitszyklus. Wenn du die typischen Angriffspunkte kennst und gezielte Schutzmaßnahmen implementierst, kannst du dein Cluster effektiv absichern und Risiken minimieren. Durch den konsequenten Einsatz von TLS, präzisen RBAC- und Netzwerk-Policies, Sicherheitsprofilen für Container sowie der Absicherung kritischer Verwaltungs- und Kommunikationswege legst du eine solide Basis gegen vielfältige Angriffsvektoren. Sicherheit im Cluster bedeutet gleichzeitig Stabilität, Compliance und Vertrauen in deine Anwendungen.

Denke daran: Sicherheitsmaßnahmen müssen kontinuierlich überprüft und an die sich ständig verändernde Bedrohungslage angepasst werden. Bleibe also am Ball und scheue dich nicht, auch neue Ansätze und Technologien in deine Sicherheitsstrategie zu integrieren.

Wenn du dein Kubernetes-Erlebnis zusätzlich vereinfachen willst, lohnt sich ein Blick auf Managed Kubernetes Angebote. Wir übernehmen viele Sicherheitsaspekte wie Updates, Patches und Monitoring, sodass du dich auf die Entwicklung deiner Anwendungen konzentrieren kannst – ohne Kompromisse bei der Sicherheit, der Netzwerkabsicherung und den etcd-Backups einzugehen.

0 Kommentare