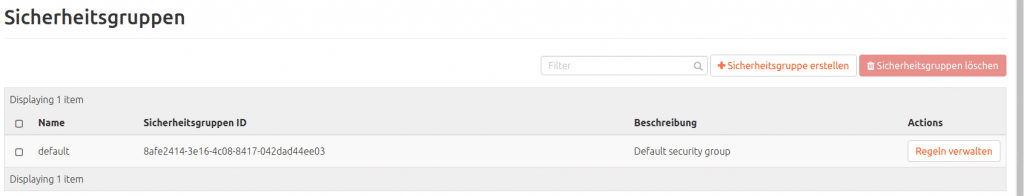

Nachdem man sich in unserer OpenStack-Weboberfläche die erste neue Instanz zurecht geklickt und dabei einen SSH-Public-Key, mit dem man sich auf diese VM verbinden möchte, zugewiesen hat, steht die:der frischgebackene Administrator:in vor dem kleinen Problem, dass sie:er von außen nicht auf die Instanz kommt; das „verdanken“ wir der „default“-Sicherheitsgruppe.

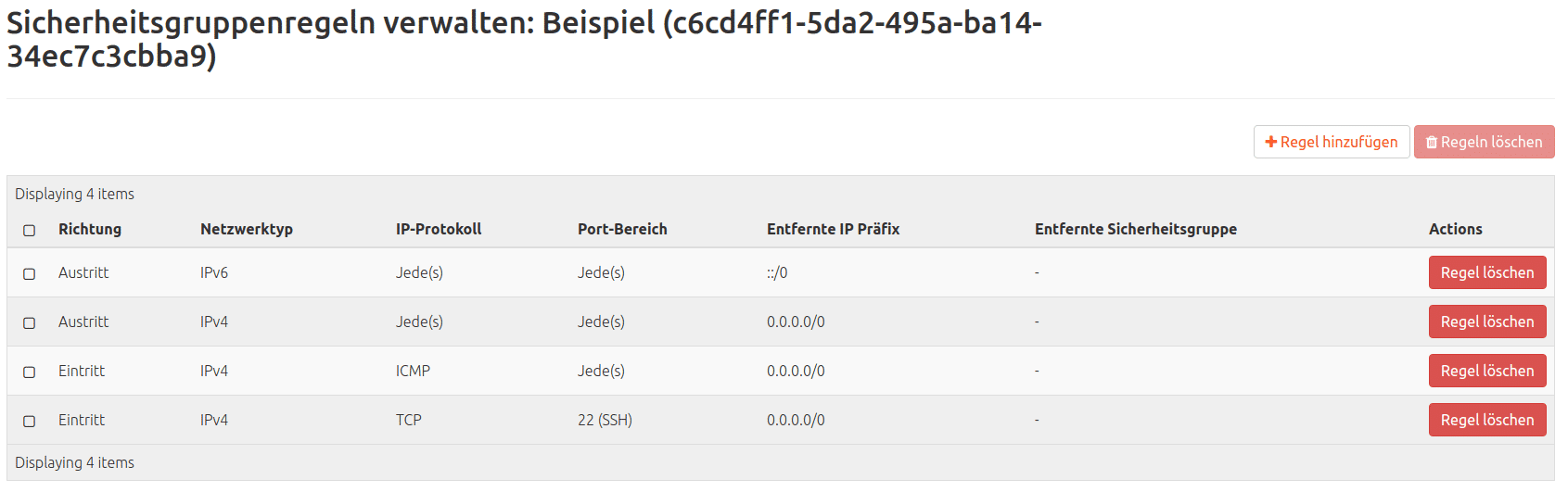

Sie beinhaltet die Regeln:

– Erlaube eingehende Verbindungen mit jedem Protokoll, auf jedem Port, aber nur von Hosts im internen Netzwerk, die auch die „default“-Sicherheitsgruppe nutzen (IPv4 und IPv6)

– Erlaube ausgehende Verbindungen mit jedem Protokoll, auf jedem Port und nach überallhin (IPv4 und IPv6)

Auf diese Weise wird der Schutz der neuen VM sichergestellt. Jeder Verbindende von außen kommt nur wirklich durch die Zugangsöffnung, die dafür vorgesehen und geschaffen wurde. Um eine solche zu kreieren gibt es zwei Wege: Es kann eine neue Sicherheitsgruppe angelegt und mit einer Regel versehen oder die default-Sicherheitsgruppe um eine Regel ergänzt werden. Zweites bietet den Nachteil, dass die einzugebende Regel künftig für alle neuen Instanzen mit der default-Sicherheitsgruppe angewandt wird, was nicht immer auf allen VMs sinnvoll sein wird.

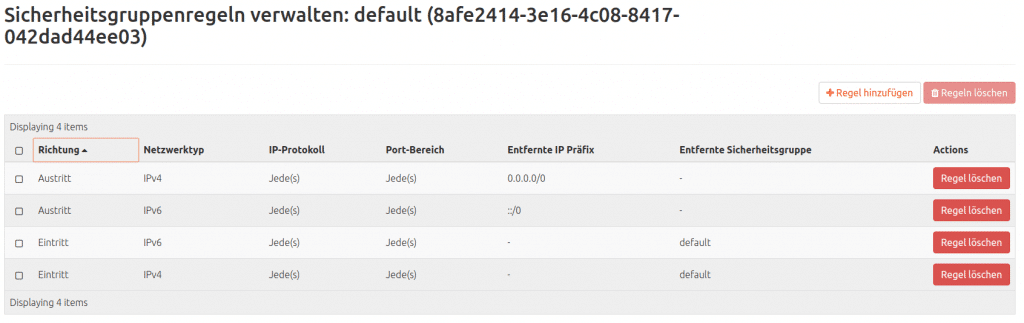

Neue OpenStack-Sicherheitsgruppe erstellen

Man klicke: Netzwerk > Sicherheitsgruppen > „+ Sicherheitsgruppe erstellen“.

Ein Dialogfeld erscheint, in dem, zwar nach Gusto, jedoch obligatorisch ein Name eingegeben werden muss (und optional eine Beschreibung eingegeben werden kann). Hier nenne ich die neue Gruppe „Beispiel“, aber jeder andere Name, der z. B. eigene Gruppierungsstrategien verfolgt, wird es tun. Dann noch Sicherheitsgruppe erstellen.

Dann erscheint in der Liste:

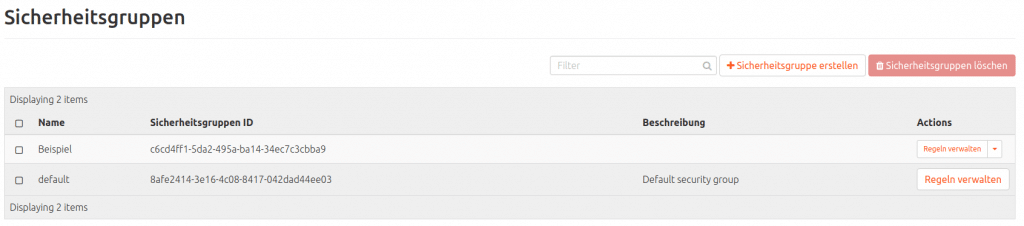

SSH-Erreichbarkeit von extern als Regel einer Sicherheitsgruppe hinzufügen

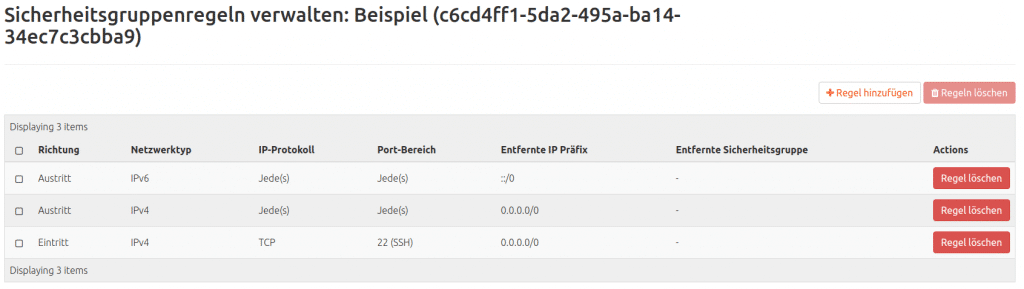

Man mause: Netzwerk > Sicherheitsgruppen > Regeln verwalten (bei der Sicherheitsgruppe, die editiert werden soll).

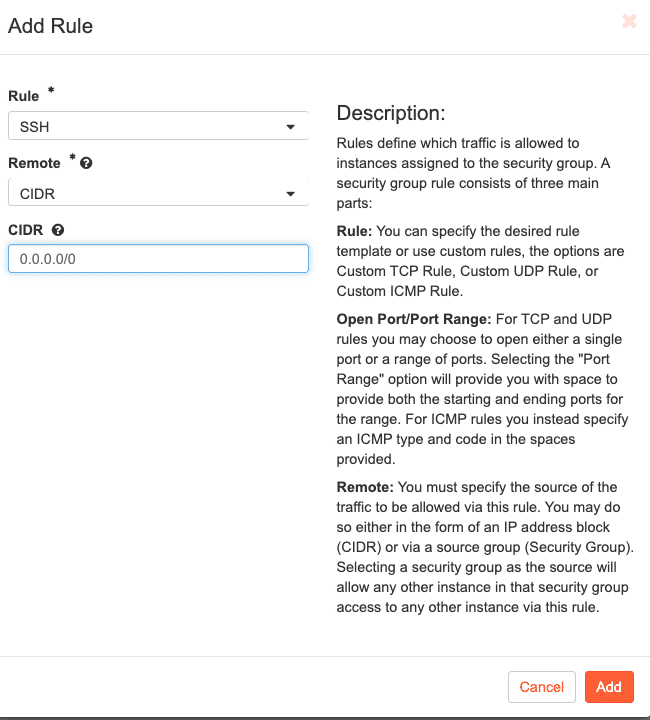

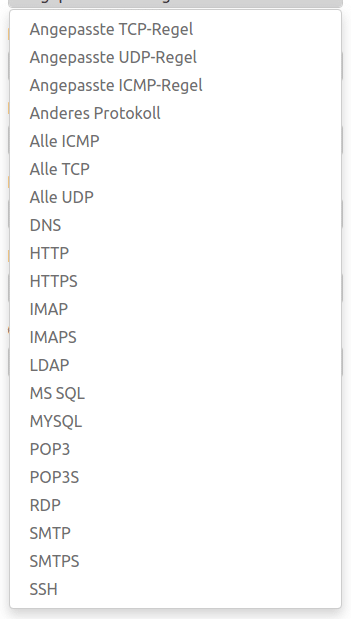

In einer neuen, noch unbearbeiteten Sicherheitsgruppe wird man nur jeweils eine Regel zum Austritt (IPv4 und IPv6) finden. Weiter geht es mit: „+ Regel hinzufügen“. Hier wähle man im Drop-down-Menü Regel den Unterpunkt SSH und „Hinzufügen“.

– Wenn eine bereits der VM zugewiesene Sicherheitsgruppe (z. B. default) mit dieser Regel versehen wurde, findet die Regel sofort Anwendung und die VM kann über die CLI kontaktiert werden.

– Falls eine Regel in einer neuen Sicherheitsgruppe erstellt wurde, die noch nicht der VM zugewiesen wurde:

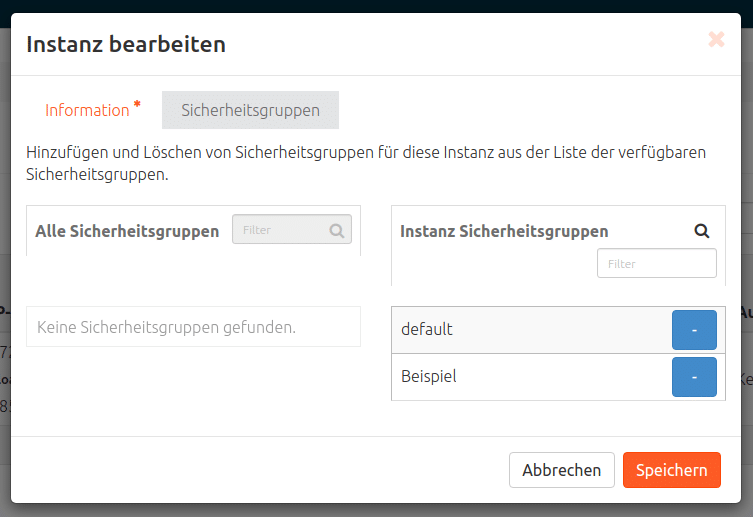

Der VM eine neue Sicherheitsgruppe zuweisen

Navigiere: Compute > Instanzen > Drop-down-Pfeil (ganz rechts neben der Instanz, die modifiziert werden soll) > Sicherheitsgruppen bearbeiten. Unter „Alle Sicherheitsgruppen“ findet sich die neue, mit dem weiß-auf-blauen Plus füge man die neue Sicherheitsgruppe den „Instanz-Sicherheitsgruppen“ hinzu und „Speichern“.

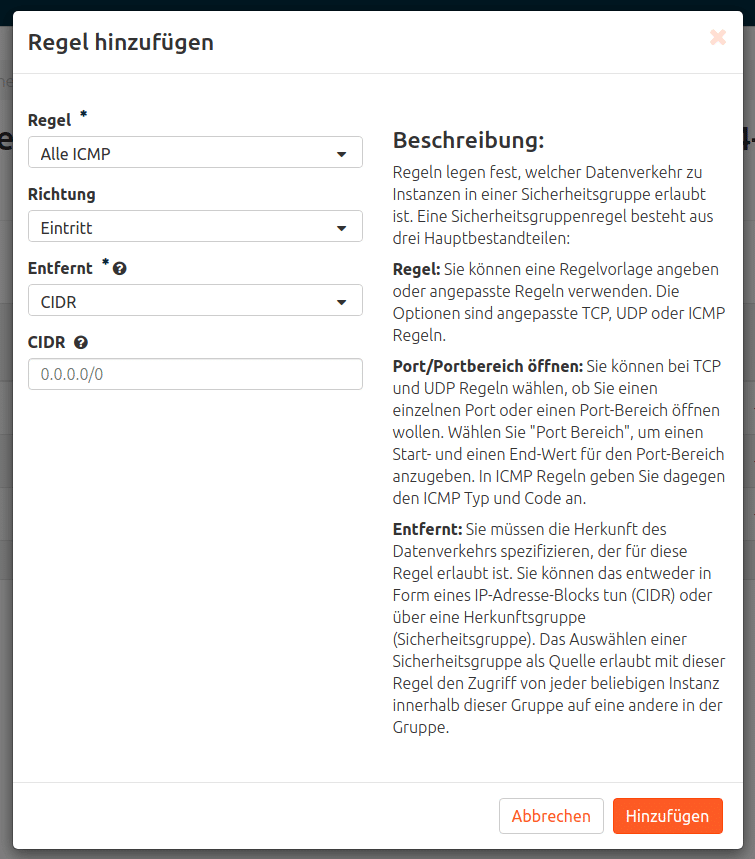

ICMP-Erreichbarkeit von extern als Regel erstellen

Netzwerk > Sicherheitsgruppen > Regeln verwalten (bei der Sicherheitsgruppe, die editiert werden soll) > „+ Regel hinzufügen“ > Regel = „Alle ICMP“ > Hinzufügen.

Genauso funktioniert auch z. B. eine Regel für HTTP / HTTPS oder die folgenden

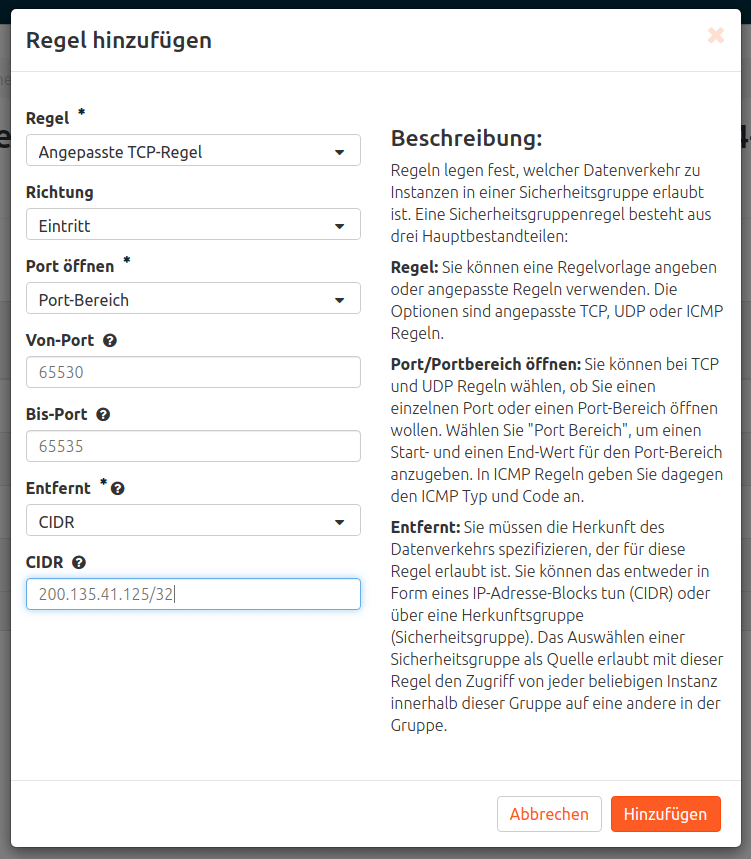

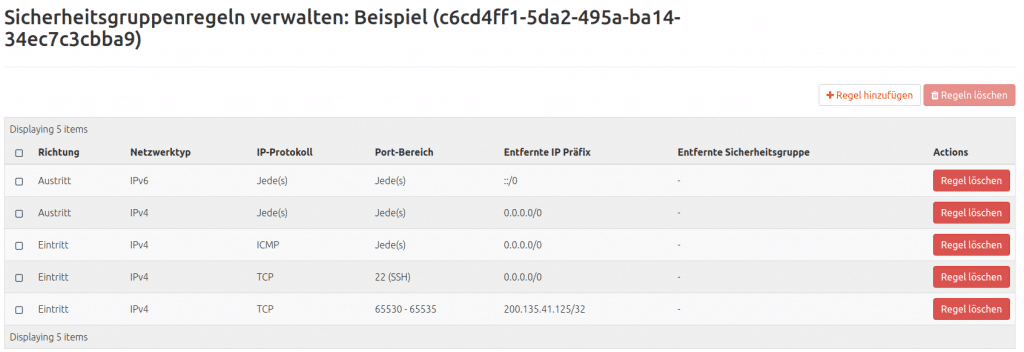

Regelbeispiel mit mehr Schikanen

Erreichbarkeit von extern mit TCP im Portbereich 65530-65535 nur von IP 200.135.41.125 aus

Netzwerk > Sicherheitsgruppen > Regeln verwalten (bei der Sicherheitsgruppe, die editiert werden soll) > „+ Regel hinzufügen“ > Regel = „Angepasste TCP-Regel > Port öffnen = Port-Bereich >

„Von-Port“ = 65530 > „Bis-Port“ = 65535 > CIDR = 200.135.41.125/32 > „Hinzufügen“

Für alle, denen das Aufsetzen und Konfigurieren neuer VMs zu umfangreich oder schwierig erscheint, übernimmt gerne MyEngineer das Erstellen jedes gewünschten Setups.

Das erste Projekt kann in unserer NWS-Cloud gestartet werden.